ASA防火墙 NAT新版老版的配置方法对比.docx

ASA防火墙 NAT新版老版的配置方法对比.docx

- 文档编号:24118274

- 上传时间:2023-05-24

- 格式:DOCX

- 页数:22

- 大小:290.74KB

ASA防火墙 NAT新版老版的配置方法对比.docx

《ASA防火墙 NAT新版老版的配置方法对比.docx》由会员分享,可在线阅读,更多相关《ASA防火墙 NAT新版老版的配置方法对比.docx(22页珍藏版)》请在冰豆网上搜索。

ASA防火墙NAT新版老版的配置方法对比

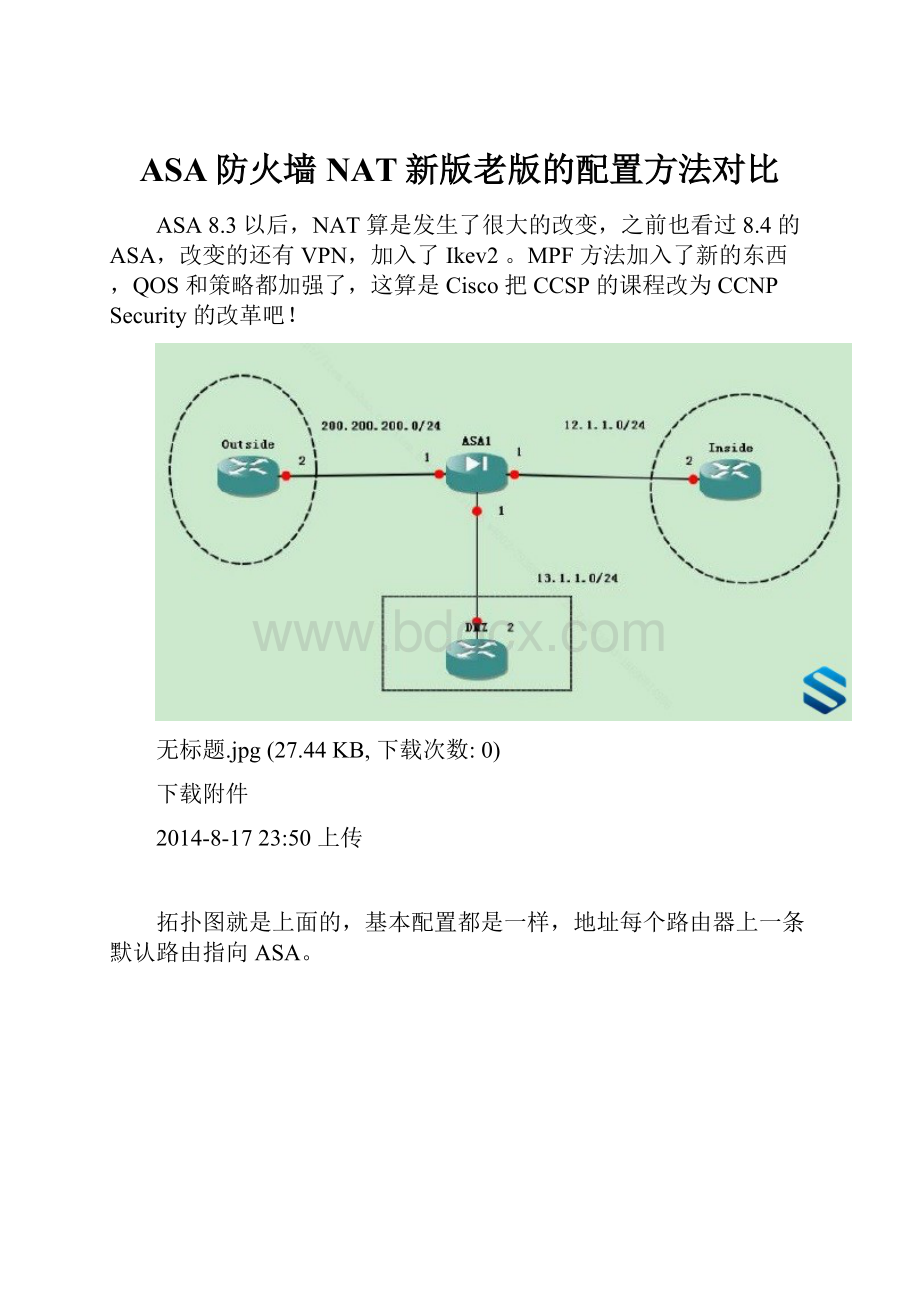

ASA8.3以后,NAT算是发生了很大的改变,之前也看过8.4的ASA,改变的还有VPN,加入了Ikev2。

MPF方法加入了新的东西,QOS和策略都加强了,这算是Cisco把CCSP的课程改为CCNPSecurity的改革吧!

无标题.jpg(27.44KB,下载次数:

0)

下载附件

2014-8-1723:

50上传

拓扑图就是上面的,基本配置都是一样,地址每个路由器上一条默认路由指向ASA。

2.jpg(45.46KB,下载次数:

0)

下载附件

2014-8-1723:

50上传

基本通信没问题,关于8.3以后推出了两个概念,一个是networkobject它可以代表一个主机或者子网的访问。

另外一个

是serviceobject,代表服务。

1、地址池的形式的NAT配置

老版本代表一个12.1.1.0的地址池转换成200.200.200.3-200.200.200.254一对一的转换

nat(inside)112.1.1.0255.255.255.0

global(outside)1200.200.200.3-200.200.200.254

新版本(NetworkobjectNAT)

ciscoasa(config)#objectnetworkinside

ciscoasa(config-network-object)#subnet12.1.1.0255.255.255.0

ciscoasa(config-network-object)#exit

ciscoasa(config)#objectnetworkoutside-pool

ciscoasa(config-network-object)#range200.200.200.3200.200.200.254

ciscoasa(config-network-object)#exit

ciscoasa(config)#objectnetworkinside

ciscoasa(config-network-object)#nat(inside,outside)dynamicoutside-pool

其实,刚开始接触也挺不习惯的,不过弄懂了就习惯了,它的意思是先定义两个object,一个用于代表转换前的地址范围,

一个是转化后的地址范围,最后在转换前的object进行调用转化后的object。

3.jpg(22.39KB,下载次数:

0)

下载附件

2014-8-1723:

50上传

由于地址不是一一对应的,所以这里它就自动选择了。

这里为了清楚表达要在需要的地方调用这个策略,所以输入了两次

objectnetworkinside,其实我们看先创建一个地址池,然后在创建一个需要转换的范围,然后在这个object里面调用。

2、动态PAT,多对一的配置

老配置里面可以根据一个地址或者直接跟interface参数来做

nat(inside)112.1.1.0255.255.255.0

global(outside)1200.200.200.1orinterface

新版本(NetworkobjectNAT)

ciscoasa(config)#objectnetworkinside

ciscoasa(config-network-object)#subnet12.1.1.0255.255.255.0

ciscoasa(config-network-object)#nat(inside,outside)dynamicinterface

4.jpg(23.23KB,下载次数:

0)

下载附件

2014-8-1723:

50上传

这个策略最简单,就在需要转换的地址进行NAT配置,这里调用interface作为转换。

如果是一个单一的地址话。

ciscoasa(config)#objectnetworkoutside-pat

ciscoasa(config-network-object)#host200.200.200.3

ciscoasa(config)#objectnetworkinside

ciscoasa(config-network-object)#subnet12.1.1.0255.255.255.0

ciscoasa(config-network-object)#nat(inside,outside)dynamicoutside-pat调用outside-pat策略用

200.200.200.3做PAT

5.jpg(19.53KB,下载次数:

0)

下载附件

2014-8-1723:

50上传

转换成200.200.200.3出去了

3、StaticNAT一对一转换

老版本,用于服务器公布出去

static(inside,outside)200.200.200.313.1.1.2

新版本(NetworkobjectNAT)

ciscoasa(config)#objectnetworkDMZ

ciscoasa(config-network-object)#host13.1.1.2

ciscoasa(config-network-object)#nat(dmZ,outside)static200.200.200.3

ciscoasa(config)#access-list100permittcpanyhost13.1.1.2eqtelnet

ciscoasa(config)#access-group100ininterfaceoutside

6.jpg(20.27KB,下载次数:

0)

下载附件

2014-8-1723:

50上传

外部访问DMZ没问题,但是这里注意的是在8.3以前的版本是需要放行转换后的地址,而8.3以后,是放行真实的地址,

也就是内部地址。

这里还可以用一个obejct来单独设置一个地址,然后在调用。

另外如果是http的转换或者邮件这些依赖

DNS解析的服务话,而内部有是通过公网地址访问的话,那么就加个DNS参数nat(dmZ,outside)static200.200.200.3

dns

4、StaticNAT端口转换

static(inside,outside)tcp200.200.200.3232313.1.1.223

新版本(NetworkobjectNAT)

ciscoasa(config)#objectnetworkDMZ

ciscoasa(config-network-object)#host13.1.1.2

ciscoasa(config-network-object)#nat(dmZ,outside)static200.200.200.3

ciscoasa(config-network-object)#nat(dmZ,outside)static200.200.200.3servicetcptelnet2323

这个是格式,前面telnet是代表内部服务的端口号,而后面的代表转换后的端口号。

7.jpg(10.81KB,下载次数:

0)

下载附件

2014-8-1723:

50上传

这里要加2323的端口号。

另外一种转换形式就是跟interface参数的,它跟8.3以前一样,接口地址不能作为object的一部分,只能通过interface

来表示,而不是地址形式。

ciscoasa(config-network-object)#nat(dmZ,outside)staticinterfaceservicetcptelnet2323

8.jpg(31.17KB,下载次数:

0)

下载附件

2014-8-1723:

50上传

这里8.3以后放行真实地址的流量就可以了,而不关心转换后的地址。

5、IdentityNAT

nat(inside)02.2.2.2255.255.255.255

在老版本里面有个NAT0的策略,分为identity和bypass,我们通常用的denyVPN流量不做NAT用的是bypass,不

过在8.3以后实现方法有点不同。

在这个拓扑中,inside新增加一个2.2.2.2的地址,不被转换出去。

ciscoasa(config)#objectnetworkinside

ciscoasa(config-network-object)#host2.2.2.2

ciscoasa(config-network-object)#nat(inside,outside)dynamicinterface

9.jpg(22.81KB,下载次数:

0)

下载附件

2014-8-1723:

50上传

默认情况下是转换地址出去的,做个identity后

新版本(NetworkobjectNAT)

ciscoasa(config)#objectnetworkinside1

ciscoasa(config-network-object)#host2.2.2.2

ciscoasa(config-network-object)#nat(inside,outside)static2.2.2.2

10.jpg(21.01KB,下载次数:

0)

下载附件

2014-8-1723:

50上传

这里自己转换自己,它是优于PAT的。

6、policyNAT

access-list100permitip12.1.1.0255.255.255.0host1.1.1.1关于12.1.1.0网段去往1.1.1.1的转换用

200.200.200.3

nat(inside)1access-list100

global(outside)1200.200.200.3

globat(outside)1interface

在老版本中,叫做策略NAT,根据访问不同的网段,转换成不同地址出去。

新版本(TwiceNAT),这个是两次NAT,一般加入了基于目的的元素,而之前的networkobject只是基于源的,通常情

况下使用object就能解决问题了,这个只是在特殊情况下使用。

一般我们把object叫做AutoNAT,而TwiceNAT叫

做manualNAT

这是outside有个1.1.1.1和3.3.3.3的地址,当12.1.1.0的网段访问1.1.1.1的时候转换成200.200.200.3出去,而其余

的就用接口地址转换。

ciscoasa(config)#objectnetworkpolicy这个代表访问1.1.1.1

ciscoasa(config-network-object)#host1.1.1.1

ciscoasa(config)#objectnetworkoutside-pat用这个地址做专门访问1.1.1.1的PAT

ciscoasa(config-network-object)#host200.200.200.3

ciscoasa(config)#objectnetworkinside

ciscoasa(config-network-object)#subnet12.1.1.0255.255.255.0

ciscoasa(config-network-object)#nat(inside,outside)dynamicinterface

这里定义了内部网段,并且用接口地址做PAT。

关于TwiceNAT是在全局下做的,而AutoNAT是基于在Object下做的。

ciscoasa(config)#nat(inside,outside)sourcedynamicinsideoutside-patdestinationstaticpolicypolicy

这个跟普通的AutoNAT,这里多了个destination目的,policypolicy这是书写格式。

看下效果

11.jpg(21.08KB,下载次数:

0)

下载附件

2014-8-1723:

50上传

12.jpg(19.56KB,下载次数:

0)

下载附件

2014-8-1723:

50上传

效果出来了,访问1.1.1.1的时候用200.200.200.3转换,而访问3.3.3.3的时候用interface转换出去。

VPN流量旁路

在老版本里面我们用NAT0来解决这个问题,而在新版本里面没有NAT0这个概念了,它用TwiceNAT+Identify组

合的使用

access-list100permitiphost1.1.1.1host2.2.2.2

nat(inside)0access-list100

objectnetworklocal-vpn-traffic

host1.1.1.1

objectnetoworkremote-vpn-traffic

host2.2.2.2

nat(inside,outside)sourcestaticlocal-vpn-trafficlocal-vpn-trafficdestinationstaticremote-vpn-traffic

remote-vpn-traffic(全局下)

执行顺序:

1、manualNAT:

(TwiceNAT):

、TwiceNAT+Identify(VPN旁路)、优先选择TwiceNAT有服务的转换、选择Twice

NAT

关于TwiceNAT的顺序完全是谁在最前面谁最优,没有什么比较的,可以通过人为的修改顺序。

2、AutoNAT:

1、identify2、static3、dynamic其中static是优于dynamic的。

如果static存在多个,那么首先比较子网掩码范围,大的优先,也就是32位由于24位,如果都一样,就比较网络位,小的

优先,就是10.1.1.0/24网段比20.1.1.0/24优先,最后都相同比较objectname,字母最前面的优先,也就是ab是优于

bc的

Dynamic的话,顺序也跟static一样,只是static是优于dyanmic的

NetworkObjectNAT配置介绍

1.DynamicNAT(动态NAT,动态一对一)

实例一:

传统配置方法:

nat(Inside)110.1.1.0255.255.255.0

global(Outside)1202.100.1.100-202.100.1.200

新配置方法(NetworkObjectNAT)

objectnetworkOutside-Nat-Pool

range202.100.1.100202.100.1.200

objectnetworkInside-Network

subnet10.1.1.0255.255.255.0

objectnetworkInside-Network

nat(Inside,Outside)dynamicOutside-Nat-Pool

实例二:

objectnetworkOutside-Nat-Pool

range202.100.1.100202.100.1.200

objectnetworkOutside-PAT-Address

host202.100.1.201

object-groupnetworkOutside-Address

network-objectobjectOutside-Nat-Pool

network-objectobjectOutside-PAT-Address

objectnetworkInside-Network

(先100-200动态一对一,然后202.100.1.201动态PAT,最后使用接口地址动态PAT)

nat(Inside,Outside)dynamicOutside-Addressinterface

教主认为这种配置方式的好处是,新的NAT命令绑定了源接口和目的接口,所以不会出现传统配置影响DMZ的问题(当时需要nat0+acl来旁路)

2.DynamicPAT(Hide)(动态PAT,动态多对一)

传统配置方式:

nat(Inside)110.1.1.0255.255.255.0

global(outside)1202.100.1.101

新配置方法(NetworkObjectNAT)

objectnetworkInside-Network

subnet10.1.1.0255.255.255.0

objectnetworkOutside-PAT-Address

host202.100.1.101

objectnetworkInside-Network

nat(Inside,Outside)dynamicOutside-PAT-Address

or

nat(Inside,Outside)dynamic202.100.1.102

3.StaticNATorStaticNATwithPortTranslation(静态一对一转换,静态端口转换)

实例一:

(静态一对一转换)

传统配置方式:

static(Inside,outside)202.100.1.10110.1.1.1

新配置方法(NetworkObjectNAT)

objectnetworkStatic-Outside-Address

host202.100.1.101

objectnetworkStatic-Inside-Address

host10.1.1.1

objectnetworkStatic-Inside-Address

nat(Inside,Outside)staticStatic-Outside-Address

or

nat(Inside,Outside)static202.100.1.102

实例二:

(静态端口转换)

传统配置方式:

static(inside,outside)tcp202.100.1.102232310.1.1.123

新配置方法(NetworkObjectNAT)

objectnetworkStatic-Outside-Address

host202.100.1.101

objectnetworkStatic-Inside-Address

host10.1.1.1

objectnetworkStatic-Inside-Address

nat(Inside,Outside)staticStatic-Outside-Addressservicetcptelnet2323

or

nat(Inside,Outside)static202.100.1.101servicetcptelnet2323

4.IdentityNAT

传统配置方式:

nat(inside)010.1.1.1255.255.255.255

新配置方法(NetworkObjectNAT)

objectnetworkInside-Address

host10.1.1.1

objectnetworkInside-Address

nat(Inside,Outside)staticInside-Address

or

nat(Inside,Outside)static10.1.1.1

TwiceNAT(类似于PolicyNAT)

实例一:

传统配置:

access-listinside-to-1permitip10.1.1.0255.255.255.0host1.1.1.1

access-listinside-to-202permitip10.1.1.0255.255.255.0host202.100.1.1

nat(inside)1access-listinside-to-1

nat(inside)2access-listinside-to-202

global(outside)1202.100.1.101

global(outside)2202.100.1.102

新配置方法(TwiceNAT):

objectnetworkdst-1

host1.1.1.1

objectnetworkdst-202

host202.100.1.1

objectnetworkpat-1

host202.100.1.101

objectnetworkpat-2

host202.100.1.102

objectnetworkInside-Network

subnet10.1.1.0255.255.255.0

nat(Inside,Outside)sourcedynamicInside-Networkpat-1destinationstaticdst-1dst-1

nat(Inside,Outside)sourcedynamicInside-Networkpat-2destinationstaticdst-202dst-202

实例二:

传统配置:

access-listinside-to-1permitip10.1.1.0255.255.255.0host1.1.1.1

access-listinside-to-202permitip10.1.1.0255.255.255.0host202.100.1.1

nat(inside)1access-listinside

- 配套讲稿:

如PPT文件的首页显示word图标,表示该PPT已包含配套word讲稿。双击word图标可打开word文档。

- 特殊限制:

部分文档作品中含有的国旗、国徽等图片,仅作为作品整体效果示例展示,禁止商用。设计者仅对作品中独创性部分享有著作权。

- 关 键 词:

- ASA防火墙 NAT新版老版的配置方法对比 ASA 防火墙 NAT 新版 配置 方法 对比

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

冰豆网所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

《包身工》教案设计精选文档.docx

《包身工》教案设计精选文档.docx